Ce n’est pas de la confiance dans la technologie. C'est la confiance dans les hommes. (Steve Jobs)

marc

Latest posts

Mauvais Lapin, un nouveau rançongiciel

Le 24 octobre 2017, le CERT-FR a constaté une vague de distribution de rançongiciel, Bad Rabbit, principalement localisée en Russie et dans des pays d'Europe de l'Est.

Bad Rabbit partage des portions de code avec Petya et NotPetya. Pour rappel, NotPetya a infecté de nombreuses machines en juin 2017.

Quand une société d'assurance a comme mot de passe... Son login

Le piratage informatique tient souvent à pas grand chose, à un mot de passe pourri par exemple ! Equifax a annoncé, la semaine dernière qu’elle avait été victime d’un piratage. 143 millions de clients impactés. Une attaque qui aurait pu être évitée si l’entreprise avait fait patcher ses serveurs d’une faille vielle de plusieurs années.

On apprend dans les colonnes de la BBC qu’un second piratage a touché le professionnel du crédit.

CCleaner - Vecteur de virus ?

Une autre attaque à grande échelle amène à sensibiliser les utilisateurs sur la sécurité de leurs systèmes.

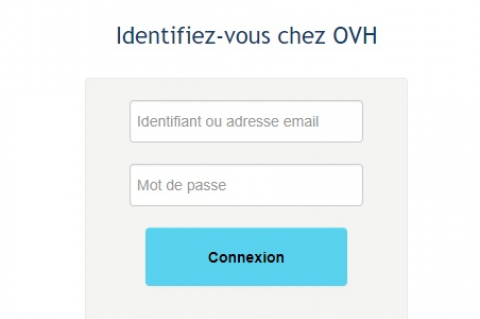

Une nouvelle fourberie

En effet, un de nos experts s'est penché sur son contenu et plus particulièrement sur celui de la pièce jointe et a détecté un élément frauduleux avec un codage en base64.

Les liens intégrés sont plus que douteux et le décodage de celui-ci nous a amené, au final, à déterminer que le site sur lequel l'utilisateur est dirigé n'est là que pour récupérer ses informations confidentielles.

Petrwrap - Petya, Nouvelle attaque massive par Ransomware

Depuis quelques heures, un ransomware fait de nombreuses victimes de par le monde et touche de nombreuses entreprises, notamment en France. Il semblerait que Auchan, Saint-gobain et une grande banque nationale aient été touchées. Petrwrap/Petya, c'est son nom, est une variante d'une attaque déjà vue il y a quelques temps.

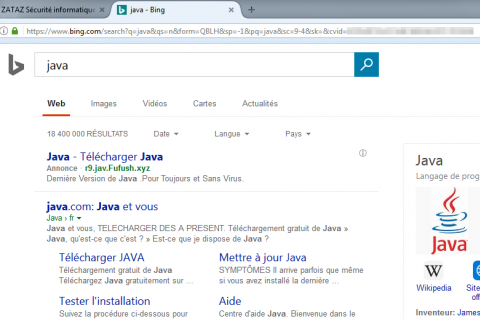

Premiers liens proposés par les moteurs de recherche, les pièges se multiplient

Liens sponsorisés, les pièges se multiplient ! Prudence aux faux téléchargements de logiciels via les moteurs de recherche. Je vous parlais, il y a peu, des liens proposés par Google. Les premières offres proposées sont de plus en plus dangereuses. Vous reconnaissez ces liens par le mot « Annonce » qui s’y colle en haut de la page qui affiche votre requête.

Rançongiciel HakunaMatata

L'originalité de ce code malveillant concerne sa méthode de propagation. Les incidents rencontrés par le CERT-FR appuient l'hypothèse d'une infection initiale basée sur le service RDP accessible depuis Internet. Un mot de passe faible ou dérobé est à l'origine de l'ouverture de session à distance.

Publication d'une collision sur la fonction de hachage SHA-1.

Contexte historique

La possibilité théorique d'une telle attaque est admise dans le milieu académique depuis la publication de travaux de WANG, YIN et YU à Crypto 2005. Ces travaux ont été progressivement améliorés ; la technique de cryptanalyse aujourd'hui considérée comme la plus efficace ayant été publiée par STEVENS à Eurocrypt 2013.

DDoS : Le meilleur ami de Mirai est Vietnamien

Si les vecteurs d’attaque DDoS sont nombreux, la méthode la plus utilisée est la suivante : les attaquants scannent Internet à la recherche d’équipements vulnérables à des attaques par injection de commande spécifiques.

Les commandes utilisées dans ces attaques IoT donnent l’instruction à l’équipement ciblé de télécharger le malware sur une serveur distant pour ensuite l’exécuter.

Fleercivet : Nouvelle attaque contre les utilisateurs de Google Chrome

Le site ZATAZ.COM annonce ce mercredi 18 janvier le top 5 des failles dans les navigateurs en 2016. Au sommet des vulnérabilités révélées l’année dernière, Chrome arrivait en tête.

Pour lire la suite de cet article : http://www.datasecuritybreach.fr/nouvelle-attaque-contre-utilisateurs-de-google-chrome/#ixzz4cFdRuuvO